Splunkのイベントタイプとタグ

今回もSplunkです。バージョンは7.1.1です。

前回はSquidのHTTPアクセスログに対してフィールドを定義し、宛先URLと応答のあったHTTPステータスコードをSplunkに理解させました。

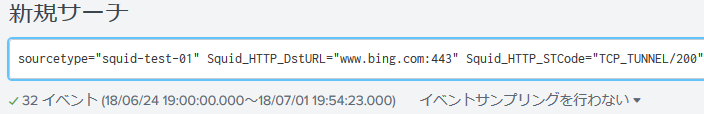

おさらいですが、下記のような検索が可能になります。Bingにアクセスし、HTTP200番の応答(HTTPSプロキシなのでCONNECTメソッドですが)があったものをSquidのアクセスログから検索する検索構文です。

しつこいですが、人間が検索する分にはキーワード検索を繋げてもほとんど同様の結果が得られます。Splunkにフィールドを理解させることで一種の変数として活用できるようになるところが最大のメリットです。

イベントタイプの作成

あなたは社内からのBingサイトトップページへの正常なアクセス数をこまめにカウントするように上司から指示されました。いじめのような指示ですがSplunkの使い方を勉強しろという隠れた教育メッセージがあるに違いありません。毎回検索構文をメモ帳からコピペするのも良いですが、今回は一連の検索構文を一つにまとめてみましょう。このまとめたものをイベントタイプと呼びます。

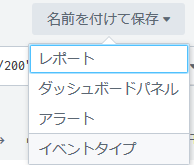

検索ボックスすぐ右の名前を付けて保存からイベントタイプを選択します。

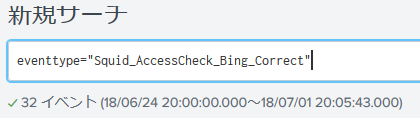

名前をつければとりあえずイベントタイプ完成です。今回はSquid_AccessCheck_Bing_Correctという名前にしました。

タグについては後で書きます。色はSplunkで検索した時に該当するログに色が付きます。優先度はマニュアルによるとそのログが複数のイベントタイプに一致する際にどちらのイベントタイプとして表示するかの設定だそうです。

これでイベントタイプでの検索ができるようになります。

今回はHTTP200番のみが調査対象でしたが、400番代や500番代も一緒に調べるように指示が出るかもしれません。その時は同様にイベントタイプを作成し、OR検索をすることでそれぞれのイベントタイプにマッチするログの検索ができます。

イベントタイプを作ることで検索構文の短縮化と短縮した命令文をSplunkに覚えさせることができます。

タグの作成

タグもイベントタイプと同じく検索構文を短くするための機能です。同じ機能を持つが複数台数あるとか用途が違うとかある程度共通点のあるログを簡単に分類したい時に使うのが良さそうです。例えばロードバランサで2台のSquidにトラフィックが振り分けられているような構成で、Squid1号機、2号機それぞれのアクセス状況を調べるような時にホスト名で分類するような場合に使用できます。

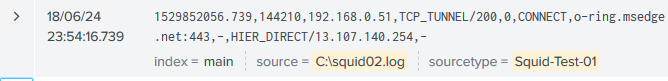

とりあえず手を抜いてSquidの別のアクセスログを用意し、squid02.logとしてSplunkに取り込みました。

sourceの値がログファイルにより異なります。

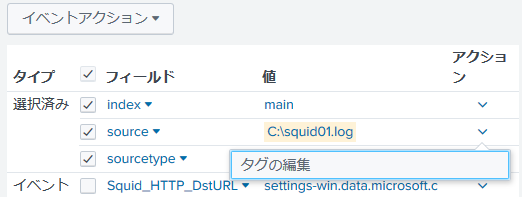

今回はsourceごとにタグを作るので、sourceが「C:/squid01.log」のログを選択し、アクションからタグの編集をクリックします。

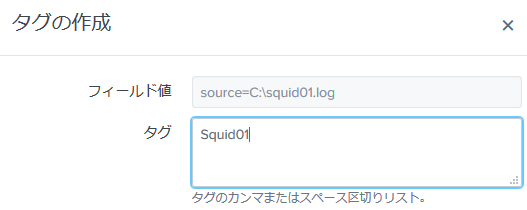

タグ名をSquid01にします。

同様にSquid02のタグも作成します。

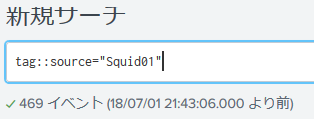

タグで検索できるようになります。

イベントタイプにタグをつけることもできるので、今回のように1要素の分類だけでなく複合的な要素に対してもタグ分類が可能になります。詳細は今後の記事で検索手法の紹介をしていく時にまた触れます。